Как установить отозванный сертификат

Как добавить сертификат Центра Сертификации (CA) в доверенные в Linux

Как добавить корневой сертификат в доверенные в Linux на уровне системы

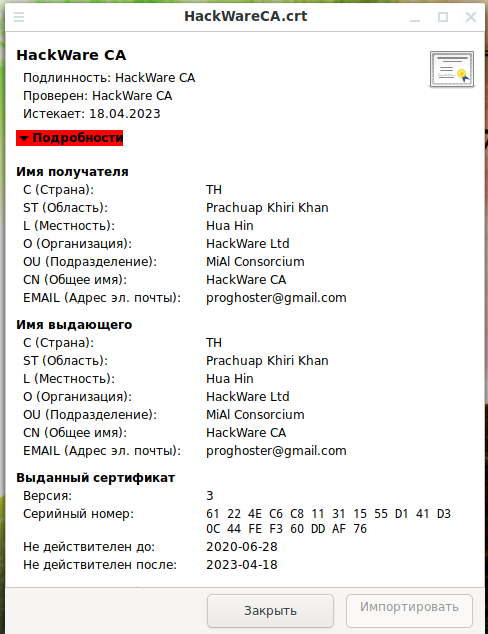

Сертификат с расширением .crt можно открыть двойным кликом и просмотреть его содержимое:

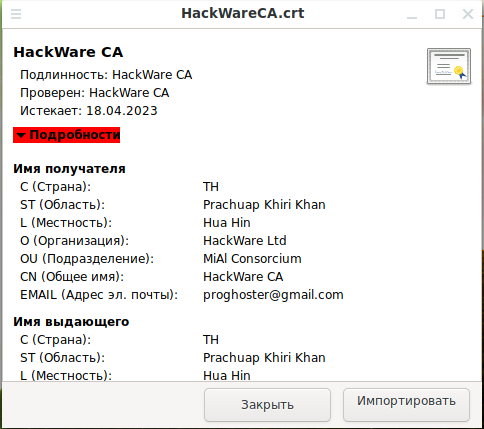

Если вы работаете в системе от обычного пользователя (не root), то кнопка «Импортировать» будет недоступна.

Чтобы разблокировать кнопку «Импортировать», выполните следующую команду:

Данный способ может не сработать, поэтому рассмотрим, как добавить доверенные корневые центры сертификации в командной строке.

Суть метода очень проста:

- Добавить свой корневой CA сертификат в папку, предназначенную для таких сертификатов.

- Запустить программу для обновления общесистемного списка сертификатов.

Пути и команды в разных дистрибутивах Linux чуть различаются.

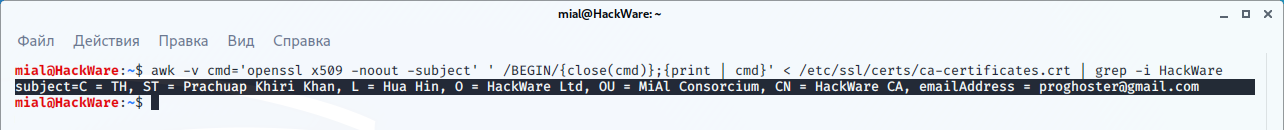

Просмотреть Subject всех корневых CA сертификатов можно уже знакомой командой:

Для демонстрации я добавлю сертификат с Common Name, включающим «HackWare», тогда для проверки, имеется ли сертификат с таким именем среди корневых CA, я могу использовать команду:

Для добавления своего корневого CA в доверенные в Debian, Kali Linux, Linux Mint, Ubuntu и их производных:

1. Проверьте, существует ли директория /usr/local/share/ca-certificates:

Если её ещё нет, то создайте:

Сертификат должен быть в формате PEM (обычно так и есть) и иметь расширение .crt — если расширение вашего сертификата .pem, то достаточно просто поменять на .crt.

2. Скопируйте ваш сертификат командой вида:

3. Запустите следующую команду для обновления общесистемного списка:

Проверим наличие нашего CA сертификата среди доверенных:

Сертификат успешно найден:

Чтобы его удалить:

Для добавления своего корневого CA в доверенные в Arch Linux, BlackArch и их производных:

1. Выполните команду вида:

2. Обновите общесистемный список доверенных CA:

Чтобы удалить этот сертификат:

Добавление сертификатов в базу данных NSS

Некоторые приложения используют базу данных NSS, и у вас может быть необходимость добавить доверенные CA в неё.

Последующие изменения повлияют только на приложения, использующие базу данных NSS и учитывающие файл /etc/pki/nssdb.

1. Сначала создайте структуру каталогов для системных файлов базы данных NSS:

Затем создайте новый набор файлов базы данных. Пароль нужен для того, чтобы базу данных могли редактировать только люди, которые его знают. Если все пользователи в системе (и с доступом к резервным копиям) заслуживают доверия, этот пароль можно оставить пустым.

2. Убедитесь, что файлы базы данных доступны для чтения всем:

Примечание: вышеприведённые инструкции применимы только в том случае, если пока не существует общесистемного набора файлов базы данных NSS. Если он уже существует, то важно знать пароль для этого набора баз данных (конечно, если он защищён паролем).

3. Теперь, когда доступны файлы базы данных NSS, добавьте сертификат в хранилище следующим образом:

Биты доверия, используемые в приведённом выше примере, помечают сертификат как надёжный для подписи сертификатов, используемых для связи SSL/TLS. Имя (указывается после опции -n), используемое в команде, можно выбрать любое, но убедитесь, что его легко отличить от других сертификатов в магазине.

Аналогичные инструкции можно использовать для включения сертификата только в базу данных NSS конкретного пользователя:

Удаление из файлов базы данных NSS

Чтобы удалить сертификат из любой базы данных NSS, используйте команду certutil следующим образом. В этом примере используется общесистемное расположение базы данных NSS, но его можно легко изменить на пользовательское

Как добавить корневой сертификат в доверенные в Linux в веб браузеры

Chrome, Chromium, Firefox и созданные на их основе веб браузеры доверяют корневым сертификатам, установленным на уровне системы. То есть вам достаточно добавить в доверенные CA сертификат как это показано в предыдущем разделе.

Причём эти браузеры хотя и используют NSS, они игнорируют общесистемные сертификаты NSS, которые можно добавить в файл /etc/pki/nssdb!

Тем не менее приложения, которые используют NSS (такие как Firefox, Thunderbird, Chromium, Chrome) хранят свои списки доверенных сертификатов в файлах cert9.db. Чтобы добавить свой сертификат в каждый из этих файлов можно использовать скрипт.

Сохранить следующий код в файл CAtoCert9.sh:

В этом файле измените значение certfile на имя файла вашего сертификата и значение certname на имя вашего сертификата, сохраните и закройте файл.

Затем запустите его следующим образом:

В результате в домашней папке пользователя будут найдены все файлы cert9.db и в каждый из них будет добавлен указанный CA сертификат.

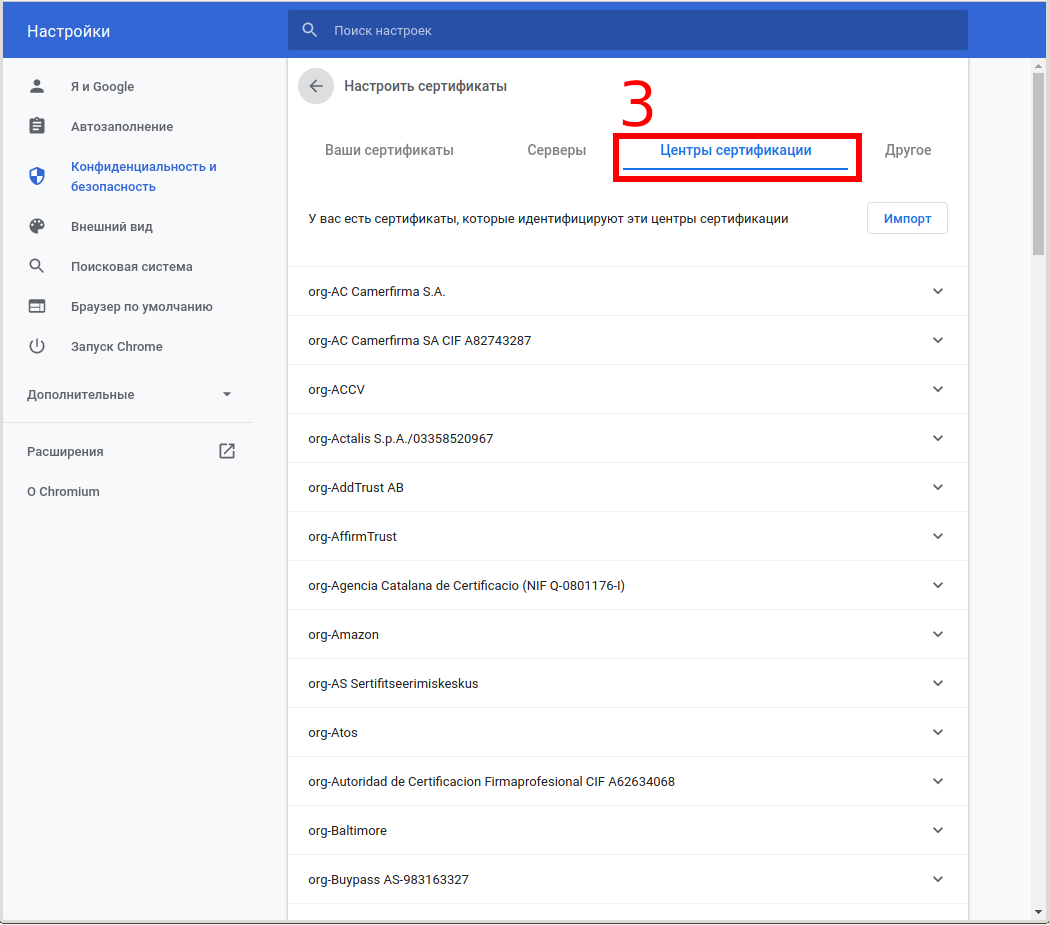

Вы можете добавить CA сертификаты в графическом интерфейсе каждого браузера.

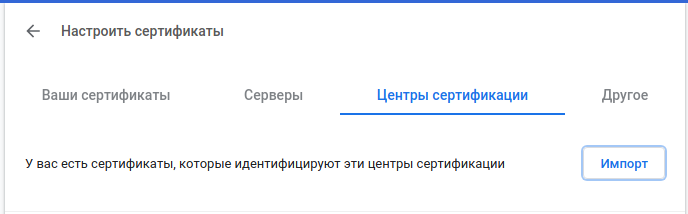

- В настройках Chrome: Конфиденциальность и безопасность → Безопасность → Настроить сертификаты → Центры сертификации

- В настройках Chromium: Конфиденциальность и безопасность (выбрать «Ещё») → Настроить сертификаты → Центры сертификации

Нажмите кнопку «Импорт»:

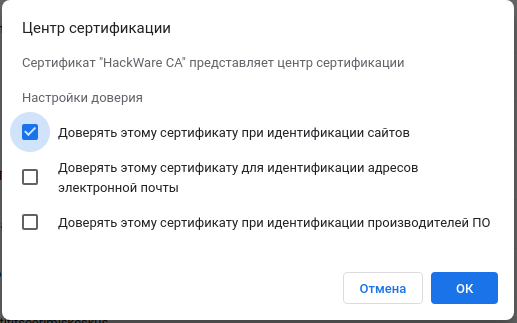

Выберите файл с сертификатом.

Укажите, какие полномочия вы даёте этому сертификату:

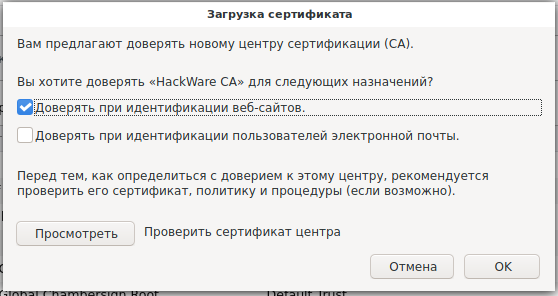

- В настройках Firefox: Приватность и Защита → Сертификаты → Просмотр сертификатов → Центры сертификации:

Нажмите кнопку «Импортировать»:

Выберите файл с сертификатом.

Укажите, какие полномочия вы даёте этому сертификату:

Для глубокого понимания OpenSSL смотрите также полное руководство: «OpenSSL: принципы работы, создание сертификатов, аудит».

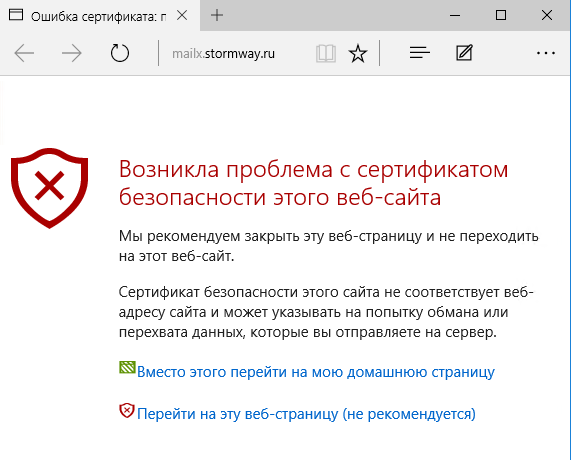

Как исправить ошибку «Этот сертификат содержит недействительную цифровую подпись»

В данной статье мы расскажем о путях решения ошибки «Этот сертификат содержит недействительную цифровую подпись» на примере «Тензор» и Казначейства. Вы узнаете, что такое цепочка доверия¸ как её настроить и многое другое.

Для возможности использования квалифицированной электронно-цифровой подписи (далее — КЭЦП) необходимо, чтобы криптопровайдер счёл сертификат пользователя достоверным, то есть надёжным. Этого можно добиться только в том случае, если корректно выстроена линия доверия сертификата, которая состоит из трёх элементов:

Сертификат ключа проверки ЭП (далее — СКПЭП).

Промежуточный сертификат (далее — ПС).

Корневой сертификат (далее — KC).

Изменения хотя бы одного из этих документов повлечёт за собой недействительность сертификата, из-за чего он не сможет быть применён для заверки электронной документации. Также причинами ошибки может оказаться некорректная работа криптопровайдера, невозможность интегрирования с браузером и т.п.

Ниже мы рассмотрим, по каким причинам возникает ошибка «Этот сертификат содержит недействительную подпись», и что делать, чтобы ее исправить.

В сертификате содержится недействительная цифровая подпись: разбор ситуации, на примере «Тензор»

О том, что в сертификате присутствует недействительная ЦП, пользователь может понять в момент заверения цифрового документа КЭЦП, когда на дисплее отобразится соответствующие системное сообщение.

Для того, чтобы узнать о состоянии ключа, следует:

Войти в меню «Пуск».

Открыть раздел «Все программы» и перейти в «КриптоПро».

После этого нужно нажать л.к.м. на «Сертификаты».

В строке хранилище, отметить нужное.

Кликнуть на выбранный сертификат.

Открыть раздел «Путь сертификации».

В строке «Состояние» будет отражён статус неактивного сертификата.

Во вкладке «Общие» отображается причина, к примеру, «Этот сертификат не удалось проверить, проследив его до доверенного центра».

Сообщение об ошибке может отображаться по следующим причинам:

Линия доверия была нарушена (неправильно прописан путь сертификации), произошло повреждение одного или всех сертификатов (кодирование соединения не будет доверенным, либо просто не будет работать).

Некорректно инсталлирован криптопровайдер КриптоПро.

Алгоритмы шифрования СКЗИ не работают, или работают некорректно.

Нет доступа к реестровым документам.

Версия браузера устарела.

На компьютере выставлены неправильные хронометрические данные.

Из всего этого следует, что ошибка может быть вызвана: напрямую сертификатом, криптопровайдером, либо некорректными настройками компьютера. При этом, все эти варианты предполагают разные способы решения проблемы.

Цепочка доверия, от министерства цифрового развития и связи до пользователя

До того, как приступить к выяснению причины ошибки, в первую очередь, необходимо разобраться в алгоритме строения цепочки доверия сертификатов (далее, — ЦДС) – она является обязательной для правильной работы КЭЦП на всех существующих информационных ресурсах.

Принцип построения ЦДС

Первая ступень в построении ЦДС – это корневой сертификат ключа проверки министерства цифрового развития и связи. Именно Минкомсвязь производит аккредитацию удостоверяющих центров и предоставляет им разрешение на выпуск КЭЦП. Список аккредитованных УЦ представлен на официальном сайте Министерства цифрового развития и связи.

КС выдаётся пользователю при получении КЭЦП, также его можно загрузить с сайта roskazna.ru, либо с официального портала УЦ. В цепи доверия он занимает не последнее значение — и служит подтверждением подлинности КЭЦП.

Вторая ступень – это ПС, он предоставляется в комплекте с КС и включает в себя:

Данные об УЦ и срок действия ключа.

Электронный адрес для связи с реестром организации.

Данные сведения поступают в закодированном формате и применяются криптопровайдером для подтверждения подлинности открытого ключа КЭЦП.

В теории КЭЦП может быть украдена у владельца, но использовать её без инсталлированного сертификата УЦ не представляется возможным. Все эти меры направлены на то, чтобы минимизировать риски незаконного применения КЭЦП посторонними лицами.

СКПЭП последнее звено цепи доверия. УЦ предоставляет его вместе с открытым и закрытым ключом. Сертификат может быть предоставлен в бумажном, либо электронном виде, на него записаны основные сведения о владельце КЭЦП.

СКПЭП объединяет открытый ключ с определенным человеком, иными словами, подтверждает факт принадлежности ЭП конкретному лицу.

КС министерства цифрового развития и связи действителен, вплоть до 2036 года, а ПС предоставляется только на год, затем необходимо оплатить новый и инсталлировать его на свой компьютер.

Причиной возникновения ошибки «Этот сертификат содержит недействительную цифровую подпись» может служить повреждение любого отрезка ЦДС, начиная с Минкомсвязи РФ и заканчивая пользователем.

Пути решения ошибки

Для начала необходимо убедиться в том, что КС активен и верно инсталлирован. Для этого применяется стандартный путь: «Пуск» → «Все программы» → «КриптоПро» → «Сертификаты» → «Доверенные центры сертификации» → «Реестр». В появившемся перечне должен находиться файл от ПАК «Минкомсвязь России». Если сертификата нет, или он не активен, требуется его инсталлировать:

Запустите скачанный файл на компьютере и, в разделе «Общие», нажмите «Установить».

Поставьте отметку рядом со строчкой «Поместить в следующее хранилище».

Укажите хранилище «Доверенные корневые центры сертификации».

Для продолжения инсталляции, кликните на кнопку «ОК» и дайте согласие в окне, предупреждающем о безопасности.

После инсталляции сертификата, перезагрузите ПК.

Файл предоставляется УЦ одновременно с остальными средствами для генерации КЭЦП, если он потерян или удалён, необходимо обратиться в УЦ, предоставивший СКПЭП.

Когда с КС Минкомсвязи всё в порядке, но статус по-прежнему неактивен, необходимо его переустановить (удалить и инсталлировать повторно).

Существует ещё один вариант исправления ошибки, но он срабатывает не каждый раз. В случае, если предыдущий способ не помог, войдите в «Пуск», в строке поиска наберите regedit, после чего войдите в редактор и самостоятельно удалите следующие файлы.

На форуме CryptoPro CSP предлагается еще один вариант решения проблемы. Но работает он не всегда. Если установка документа не помогла, откройте меню «Пуск» и выполните поиск редактора реестра по его названию regedit. В редакторе найдите и вручную удалите следующие ветки:

Они могут быть как полностью, так и частично, поэтому следует удалить все, что имеется. Проверьте статус, он должен стать активным.

Следует помнить, что самовольное редактирование реестровых ключей может отразиться на работе системы, поэтому лучше поручить данную работу специалистам.

Исправление ошибки, на примере казначейства

Наиболее популярная причина недействительности сертификата – это нарушение путей сертификации. Причём неполадки могут быть не только в файлах министерства цифрового развития и связи, но и в промежуточных, а также личных СКЭП.

Ниже мы разберём причину ошибки, на примере Управления Федерального казначейства (УФК).

Изменение или повреждение файла УФК

Обязанности УЦ исполняются в территориальных органах Росказны по всей России. Для проведения аукционов и размещения на платформах сведений о госзакупках, участники должны подписывать отчёты цифровой подписью, полученной в УФК.

В случаях, когда не получается подписать документ, предоставленной казначейством ЭП, и высвечивается ошибка « Этот сертификат содержит недействительную цифровую подпись», необходимо:

Зайти в раздел «Личное».

Указать неработающий СКПЭП, после чего открыть раздел «Путь сертификации». В таком случае, основным УЦ будет выступать Мнкомсвязи РФ, а подчинённым УФК. Самым последним элементом в доверительной линии будет СКПЭП пользователя.

Если после этого, статус до сих пор недействительный, то следует проследить всю доверительную линию и определить слабый элемент.

Вернуться обратно во вкладку «Общие» и проверить, правильно ли указаны данные организации, выпустившей СКПЭП.

После чего перейти в «Промежуточные центры сертификации». Если выявится, что причина в данном звене, в разделе «Общие» появятся следующие данные: «Этот сертификат не удалось проверить, проследив его до . ».

На сайте УФК войти во вкладку «Корневые сертификаты».

Загрузить «Сертификат УЦ Федерального казначейства».

Переместить файл на компьютер. Процедура перемещения такая же, как и для основного центра, но как хранилище необходимо указать «Промежуточные центры сертификации».

Выключите и включите ПК.

На последнем этапе нужно открыть вкладку «Личное» и указать необходимый СЭП, после чего сделать проверку пути сертификации.

Если всё прошло удачно, и проблема решена, в строке со статусом отобразится «Этот сертификат действителен». Значит, система произвела проверку ЦДС и не обнаружила отклонений.

Истечение срока

Каждый календарный год пользователю необходимо инсталлировать новый промежуточный ключ на ПК, с которого применяется КЭЦП. ОС должна в автоматическом режиме извещать пользователя, когда подойдёт срок. Если своевременно этого не сделать, то при подписании электронных документов, может отобразиться сообщение о том, что ключ не действителен. Процесс инсталляции, будет таким же, как и описанные выше. При этом удалять устаревший ПС не нужно, система просто пометит его как неактивный.

Для установки новых ключей не требуется подключения к интернету, файл будет проверен в автоматическом режиме, как только устройство выйдет в сеть.

Ошибка с отображением в КриптоПро

Когда возникает подобная ошибка, некоторые сайты могут отклонять СЭП, зато остальные с лёгкостью интегрируются с ней, потому что не все сайты производят проверку пути до основного УЦ. Исправление появившихся вследствие этого ошибок может усложняться, потому что в таких ситуациях вся цепь доверия не имеет нарушений и обозначается как активная.

В таких ситуациях может оказаться что неполадка связана с работой криптопровайдера, либо браузера.

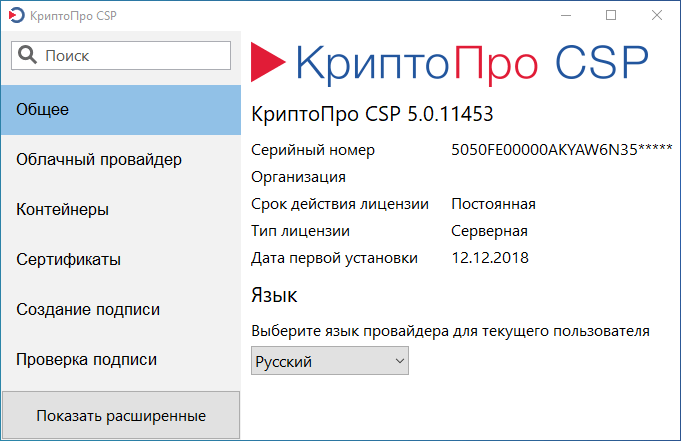

Неправильная работа КриптоПро

Для того, чтобы убедиться в корректности работы, нужно зайти в КриптоПро CSP и открыть раздел «Алгоритмы». Если их характеристики пустые, это означает, что программа работает неправильно и её следует переустановить:

Для того, чтобы произвести переустановку, необходимо наличие специального программного обеспечения (КриптоПро), которую можно загрузить с портала разработчика. Она создана для экстренного удаления криптопровайдера. Этот способ даёт возможность полностью удалить КриптоПро с компьютера, что необходимо для качественной переустановки.

Сервисы инициализации

СЭП может высвечиваться как недействительный, в случаях, когда не активирована служба распознавания КриптоПро CSP.

Для того, чтобы проверить активность службы:

Активируйте системное окошко «Выполнить», зажав на клавиатуре Win+R.

После чего вбейте в командной строке services.msc.

В перечне служб, укажите «Службы инициализации».

Зайдите в подраздел «Свойства» и если служба неактивна, запустите её.

Выключите и включите компьютер, если всё сделано правильно КЭЦП будет работать корректно.

Что делать, если ошибка вызвана сбоем браузера

Если после коррекции цепочки доверия, устранения неисправностей криптопровайдер, ошибка всё равно высвечивается, существует вероятность того, что она вызвана сбоем браузера. В основном, так происходит при заверении документов на государственных порталах, либо сайтах контролирующих органов.

Создатели CryptoPro советуют пользоваться для работы с КЭП, только Internet Explorer, так как он уже вшит в Windows, но даже с ним может произойти сбой.

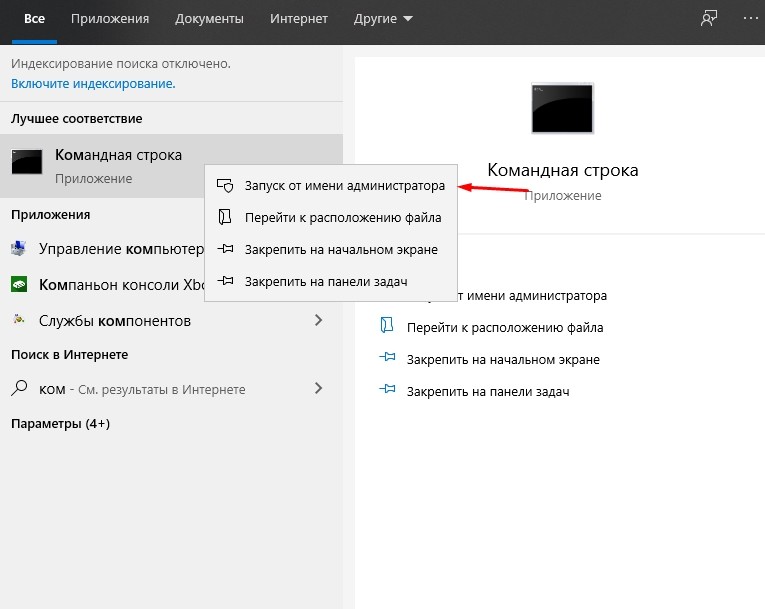

Вход под администраторскими правами

Чаще всего, после того как пользователь входит под паролем администратора, всё налаживается, и ключи начинают функционировать в стандартном режиме.

Что нужно сделать:

Правой кнопкой мыши нажмите на значок браузера.

Выберите строку «Запуск от имени администратора».

После того, как ошибка исчезнет:

Правой кнопкой мыши нажмите на значок браузера.

Кликните на «Дополнительно»

И выберите «Запуск от имени администратора».

Теперь каждый раз при загрузке ПК, права администратора будут вступать в силу автоматически и больше не потребуется постоянно изменять настройки.

Выключение антивирусника

Некоторые антивирусные программы, к примеру, Symantec или AVG, распознают КриптоПро, как угрозу, и начинают блокировать программные процессы. В результате возникают всевозможные ошибки с СКПЭП, поэтому для того, чтобы подписать цифровой документ, желательно на некоторое время выключить антивирусную программу, для этого:

Нажав правой кнопкой мыши на значок антивирусной программы, выберите «Сетевые экраны» или «Управление экранами».

После чего, отметьте временной отрезок, на который предусмотрено отключение ПО.

Когда электронный документ будет подписан, активируйте антивирусную программу обратно.

Настройка хронометрических данных

Также необходимо проверить, актуально ли на компьютере выставлено число и время, для этого:

Правой кнопкой мыши кликните на значок часов в правом нижнем углу монитора.

Выберите «Настройка даты и времени».

Выставьте нужный часовой пояс и правильные значения.

По окончанию настроек выключите, а потом включите ваш ПК.

Нужна ЭЦП? Подберем подходящий вариант электронной подписи для вашего бизнеса.

Оставьте заявку и получите бесплатную консультацию специалиста.

Как установить отозванный сертификат

Конфигурация площадки

Домен: TEST.LOCAL

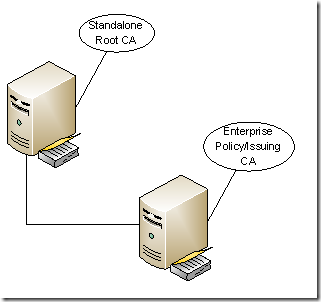

Серверы: (Автономный) RootCA ; (Предприятие) SRV03.TEST.LOCAL

Сетевое хранилище DFS: \test.localSOFTPKI

WEB сервер: совмещён с сервером ЦС домена SRV03.TEST.LOCAL

Подготовка сетевого хранилища

Создать сетевую папку на файловом сервере и подключить к пространству имён. Назначить права на папку: Доступ — Все (чтение/запись); Безопасность — TESTSRV03$ (чтение/запись)(учётная запись сервера ЦС в домене)

Подготовка WEB сервера

На серверах DNS (в случае домана — контроллеры домена) создать запись pki.test.local ведущую на IP адрес WEB сервера (в нашем случае SRV03.TEST.LOCAL)

Создасть сайт pki.test.local на WEB сервере, указав в качестве физического сетевой путь \test.localSOFTPKI

Для возможности работы с сетевой папкой необходимо запускать сайт как сетевую службу. Для этого в разделе Пулы приложений — выбрать приложение созданого сайта PKI — Дополнительные параметры. Параметр Модель процесса — Удостоверение установить NetworkService. Перейти в настройки сайта — Проверка подлинности — Анонимная проверка подлинности — Изменить и установить Удостоверение пула приложений

Чтобы IIS сервер мог распознавать DeltaCRL необходимо добавить возможность чтения знака «+». Для этого в оснастке IIS нужно в настройках сайта открыть Фильтрация запросов — Изменить параметры и установить Разрешить двойное преобразование

Установка корневого центра сертификации

Предполагается, что компьютер с именем RootCA установлен, обновлён и сконфигурированы параметры безопасности. Данный компьютер будет выполнять роль корневого центра сертификации (Root Certification Authority). Поскольку корневой CA — самая важная точка в иерархии PKI, этот сервер будет нормально выключен и включаться только для следующих целей:

- Отправка новой заявки на сертификат;

- Публикация CRL;

- Обновление сертификата самого CA;

- Установка обновлений безопасности.

В остальное время он должен быть выключен и физический доступ к нему должен быть ограничен. Данный сервер не будет издавать сертификаты конечным потребителям, поэтому выключенное состояние никак на потребителях не отразится.

После установки Центра сертификации (из стостава AD CS) необходимо её настроить.

- Автономный ЦС

- Корневой ЦС

- Создать новый закрытый ключ

- RSA#Microsoft Software Key Storage Provider; длину ключа в 2048 бит и алгоритм подписи в SHA1

- Имя ЦС: ROOT-TEST-CA

- Период действия сертификата = 15 лет

- Период публикации отозванных сертификатов = 1 год

Последующая настройка выполняется с помощью коммандной строки

Создаём папку в корне диска C, где будут храниться CRT и CRL файлы

Задаём точки публикации CRL файлов и ссылки, публикуемые в издаваемых сертификатах. То же самое и для CRT файлов.

certutil -setreg CACRLPublicationURLs «65:%windir%system32CertSrvCertEnroll%3%8%9.crln65:C:CertData%3%8%9.crln2:http://pki.test.local/%3%8%9.crl»

certutil -setreg CACACertPublicationURLs «1:%windir%system32CertSrvCertEnroll%1_%3%4.crtn2:http://pki.test.local/%3%4.crt»

Для Windows 2008 строка будет с двумя знаками %% для переменных certutil -setreg CACRLPublicationURLs «65:%windir%system32CertSrvCertEnroll%%3%%8%%9.crln65:C:CertData%%3%%8%%9.crln2:http://pki.test.local/%%3%%8%%9.crl»

и также для certutil -setreg CACACertPublicationURLs «1:%windir%system32CertSrvCertEnroll%%1_%%3%%4.crtn2:http://pki.test.local/%%3%%4.crt»

Поскольку мы не можем управлять публикацией CRT файлов, мы его переименовываем в нужное имя и копируем в папку CertData

ren %windir%system32CertSrvCertEnroll*.crt ROOT-TEST-CA.crt

copy %windir%system32CertSrvCertEnrollROOT-TEST-CA.crt C:CertData

задаём срок действия издаваемых сертификатов равным 15 лет

certutil -setreg CAValidityPeriodUnits 15

certutil -setreg CAValidityPeriod «Years»

Задаём параметры публикации CRL (повторяем, что было указано в CAPolicy.inf)

certutil -setreg CACRLPeriodUnits 12

certutil -setreg CACRLPeriod «Months»

certutil -setreg CACRLOverlapPeriod «Months»

certutil -setreg CACRLOverlapUnits 1

certutil -setreg CACRLDeltaPeriodUnits 0

certutil -setreg CACRLDeltaPeriod «Days»

certutil -setreg CACRLOverlapPeriod «Weeks»

certutil -setreg CACRLOverlapUnits 2

Примечание: Данные параметр может быть изменены и через реестр в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCertSvcConfiguration

Включаем полный аудит для сервера CA

certutil -setreg CAAuditFilter 127

Отключаем генерацию кросс-сертификатов

certutil -setreg caCRLFlags +CRLF_DISABLE_ROOT_CROSS_CERTS

Конфигурируем ЦС для включения истёкших отозванных сертификатов в списки отзыва

certutil –setreg caCRLFlags +CRLF_PUBLISH_EXPIRED_CERT_CRLS

Включаем поддержку сертификатов OCSP Response Signing на Offline CA:

certutil -v -setreg policyeditflags +EDITF_ENABLEOCSPREVNOCHECK

net stop certsvc && net start certsvc

Публикуем новый CRL в новую локацию.

Установка издающих центра сертификации

После установки Центра сертификации (из стостава AD CS) необходимо её настроить.

- ЦС предприятия

- Подчиненный ЦС

- Создать новый закрытый ключ

- RSA#Microsoft Software Key Storage Provider; длину ключа в 2048 бит и алгоритм подписи в SHA1

- Имя ЦС: TEST-CA

- Создать запрос сертификата в файле на конечном компьютере

- Период действия сертификата = 10 лет

- Период публикации отозванных сертификатов = 3 месяца

Скопировать файл запроса на сервер RootCA и выпустить по немуц сертификат

- открыть Панель управления—Администрирование—Центр сетрификации

- выбрать сервер-все задачи—Выдать новый запрос. и выбрать файл запроса

- перейти в подраздел запросы в ожидании

- выбелить запрос, затем все задачи — выдать

- перейти в подраздел выданные сертификаты и открыть сетрификат

- на вкладке Состав нажать копировать в файл и сохратить в формате .p7b (TEST-CA.p7b)

Скопировать файл выданного сертификата (TEST-CA.p7b) и файлы из папки C:CertData (ROOT-TEST-CA.crt и ROOT-TEST-CA.crl) в сетевое хранилище \test.localSOFTPKI

После этого сервер RootCA можно выключить.

Зарегистрировать файлы с корневого ЦС на подчинённом сервере (запускать с привилегиями Администратора)

certutil –addstore Root \test.localSOFTPKIROOT-TEST-CA.crt

certutil –addstore Root \test.localSOFTPKIROOT-TEST-CA.crl

certutil -dspublish -f \test.localSOFTPKIROOT-TEST-CA.crt RootCA

Если ошибок не возникло, то установить сертификат ЦС (выданный RootCA)

- открыть Панель управления—Администрирование—Центр сетрификации

- выбрать сервер-все задачи—Установить сертификат ЦС и выбрать файл (TEST-CA.p7b)

- после успешной установки файл .p7b можно удалить

Выполнить пакетный файл настройки для дальнейшей настройки

Задаём точки публикации CRL файлов и ссылки, публикуемые в издаваемых сертификатах. То же самое и для CRT файлов.

certutil -setreg CACRLPublicationURLs «65:%windir%system32CertSrvCertEnroll%3%8%9.crln65:\test.localSOFTPKI%3%8%9.crln6:http://pki.test.local/%3%8%9.crl»

certutil -setreg CACACertPublicationURLs «1:%windir%system32CertSrvCertEnroll%1_%3%4.crtn2:http://pki.test.local/%3%4.crt»

Для Windows 2008 строка будет с двумя знаками %% для переменных certutil -setreg CACRLPublicationURLs «65:%windir%system32CertSrvCertEnroll%%3%%8%%9.crln65:\test.localSOFTPKI%%3%%8%%9.crln6:http://pki.test.local/%%3%%8%%9.crl»

и также для certutil -setreg CACACertPublicationURLs «1:%windir%system32CertSrvCertEnroll%%1_%%3%%4.crtn2:http://pki.test.local/%%3%%4.crt

Поскольку мы не можем управлять публикацией CRT файлов, мы его переименовываем в нужное имя и копируем в папку CertData

ren %windir%system32CertSrvCertEnroll*.crt TEST-CA.crt

copy %windir%system32CertSrvCertEnrollTEST-CA.crt \test.localSOFTPKI

задаём максимальный срок действия издаваемых сертификатов равным 5 лет

certutil -setreg CAValidityPeriodUnits 5

certutil -setreg CAValidityPeriod «Years»

Задаём параметры публикации CRL (повторяем, что было указано в CAPolicy.inf)

certutil -setreg CACRLPeriodUnits 3

certutil -setreg CACRLPeriod «Months»

certutil -setreg CACRLDeltaPeriodUnits 1

certutil -setreg CACRLDeltaPeriod «Months»

certutil -setreg CACRLOverlapPeriod «Days»

certutil -setreg CACRLOverlapUnits 10

Включаем наследование Issuer Statement в издаваемых сертификатах

certutil -setreg PolicyEnableRequestExtensionList +»2.5.29.32″

Включаем полный аудит для сервера CA

certutil -setreg CAAuditFilter 127

задаём контекст конфигурации для сервера CA. Контекст конфигурации должен указывать на *корневой домен* текущего леса.

certutil -setreg CADSConfig «CN=Configuration,DC=test,DC=local»

публикуем сертификат CA в AD

certutil -dspublish -f \test.localSOFTPKITEST-CA.crt Subca

certutil -dspublish -f \test.localSOFTPKITEST-CA.crt NTAuthCA

net start certsvc

Публикуем новый CRL в новую локацию.

Проверка PKI предприятия

На сервере ЦС предприятия запустить оснастку PKIView.msc и проверить весь пусть регистрауии (Корневой и подчинённый серверы) — все пути AIA и CDP должны указывать на сайт http://pki.test.local

Внимание!

Особенность такого построения серверов (когда корневой сервер находится в отключенном режиме) является то, что периодически придётся вречную его запускать и выгружать обновлённый файл отозванных сервтификатов ROOT-TEST-CA.crt на общее хранилище. Для этого достаточно примерно за месяц до истечения действия текущего файла запустить сервер корневого ЦС и скопировать обновлённый файл из папки C:CertData. Если файл автоматически не обновился при запуске сервера, то обновить его командой

Для того, чтобы теперь действующий на сервере SRV03.TEST.LOCAL WEB сервер корректно работал в домене по протоколу HTTPS нужно выпустить ему доменный сертификат.

Открываем Панель управления — Диспетчер службы IIS и выбираем WEB сервер (SRV03). Открываем Сертификаты сервера и проверяем текущие сертификаты. Сертификат сервера SRV03 на данный момент самоподписанный и поэтому не будет автоматически признаваться в домене.

Выбираем действие Создать сертификат домена. и заполняем данные. Полное имя должно соответствовать адресу требуемого сайта — в нашем случае будет SRV03.TEST.LOCAL, остальные поля произвольно. Далее выбираем сервер сертификации — в нашем случае будет TEST-CASRV03.TEST.LOCAL и назначаем Полное имя — оно будет отображаться как псевдоним в Диспетчере службы IIS.

После выпуска сертификата его нужно закрепить за основным сайтом сервера. Для этого нужно выбрать сайт Default Web Site — Изменить привязки, выбрать привязку https и в его настройках выбрать новый созданный сертификат.

Публикуем новый CRL в новую локацию

Просмотр PKI структуры

добавить сертификаты в хранилище

импортируем сертификат рутового ЦА

certmgr.exe -add -c RootCA.cer -s -r localMachine Root

импортируем сертификат выдающего ЦА

certmgr.exe -add -c CA.cer -s -r localMachine CA

импортируем сертификат в хранилище компа

certutil.exe -importpfx -p password VPN_Cert.pfx

импортируем сертификат в хранилище пользователя

importpfx.exe -f VPN_Cert.pfx -p password -t User -s My

список названий хранилищ сертификатов:

My — Личные

Root — Доверенные корневые центры сертификации

Trust — Доверительные отношения в предприятии

CA — Промежуточные центры сертификации

AuthRoot — Сторонние корневые центры центры сертификации

TrustedPublisher — Довереннные издатели

TrustedPeople — Доверенные лица

AddressBook — Другие пользователи

Где находится хранилище сертификатов в ОС Windows 10 и 4 способа просмотра

Система цифровых сертификатов используется аналогично паролям, для подтверждения личности пользователя или ПК, обмена электронной информацией в виртуальной сети. Легковесные файлы содержат личные данные, которые применяются при идентификации личности. Хранилище сертификатов в ОС Windows 10 находится в секретном месте. Иногда фирмам приходится настраивать личные сертификаты, поэтому им важно знать местоположение файлов.

Для чего знать, где хранятся сертификаты?

Каждый файл в хранилище предусмотрен для защиты операционки цифрового устройства. Они препятствуют проникновению вредоносных программ в систему. Отдельная цифровая подпись отвечает за определенный скачанный софт.

Знание о том, где хранятся такие файлы, требуется в случае просмотра или установки корневых, личных сертификатов. В «десятке» инструменты находятся в контейнере двух типов:

- Certificate store локального ПК – включают список файлов для проверки оригинальности сервера.

- Certificate store для пользователя – хранят сертификаты утилит, которые запускает юзер.

Сертификаты представляют собой корневые и личные файлы. Первые являются составным элементом секретного ключа. Вторые предназначены для идентификации юзеров при обмене электронных данных. Поменять настройки в «десятке» можно через mmc оснастки, в том числе через хранилище.

Просмотр установленных сертификатов Windows 10

Список важных объектов: сертификаты для оборудования, персональные файлы – находят несколькими способами с помощью встроенных инструментов, сторонних утилит.

Через «КриптоПро»

Криптопровайдер предназначен для организации защиты программных обеспечений методом шифрования. Менеджер защищает конфиденциальную информацию при обмене данными через сеть интернет, обеспечивает юридическую достоверность электронных документов.

Для включения программы ее требуется скачать с официального сайта разработчика, инсталлировать на компьютер. Все действия выполняются с правами Администратора. Во время установки ПО можно выполнять настройки через панель свойств. После инсталляции потребуется перезагрузить устройство.

Просмотр проверочных ключей ЭЦП происходит по следующему алгоритму:

- Зайти в меню Пуск.

- Открыть «Все программы».

- Выбрать «КриптоПро».

- Щелкнуть по пункту «Сертификаты».

В открывшемся окне пользователь увидит все актуальные корневые, личные файлы. Обладая администраторскими правами, можно управлять файлами в «десятке»: выполнять копирование, редактирование, деинсталлировать файлы.

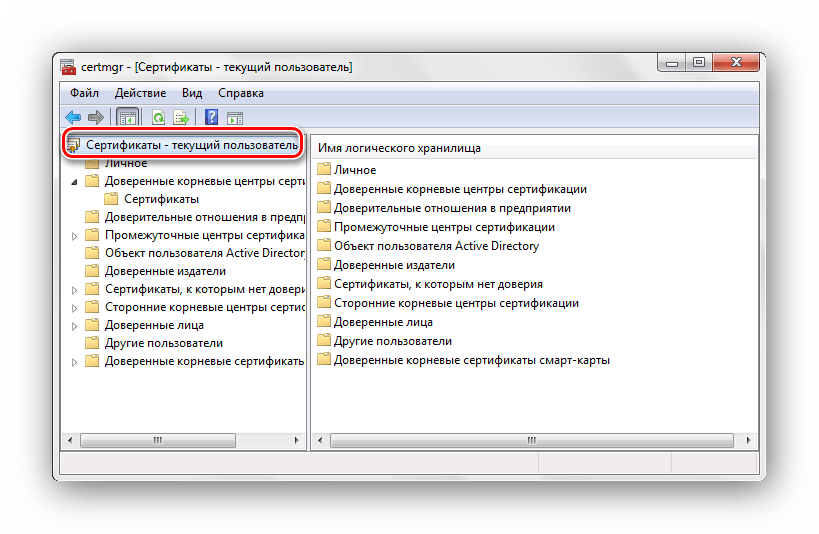

Через Certmgr

Диспетчер разрешает проводить различные действия с цифровыми документами. Консоль является частью операционной системы, включает инструменты для функций управления.

Для просмотра данных нужно следовать инструкции:

- Зайти в Пуск.

- Открыть Командную строку, набрать: c Нажать «Enter».

- В меню появившегося окна выбрать «Личное» и «Корневые сертификаты…». Зайдя в разделы, можно развернуть реестры с полным списком ключей.

Без прав Администратора утилита не заработает. Софт имеет ограничение в шифровании данных, где происходит специальное кодирование файлов.

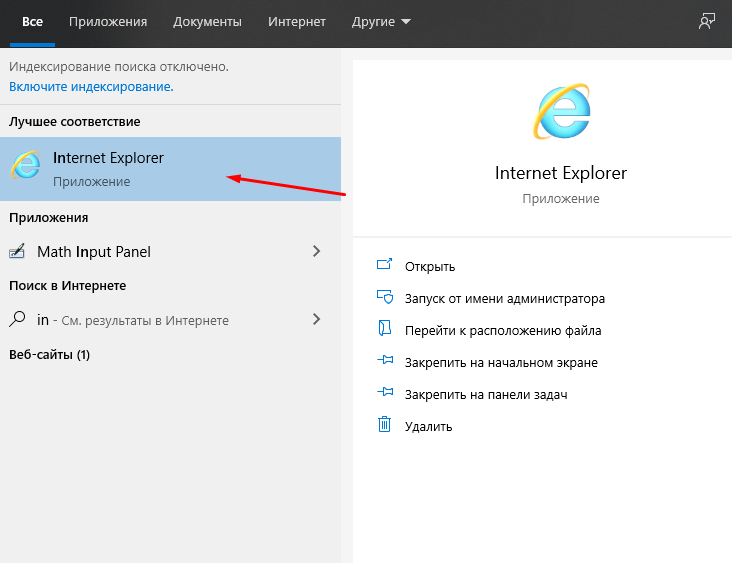

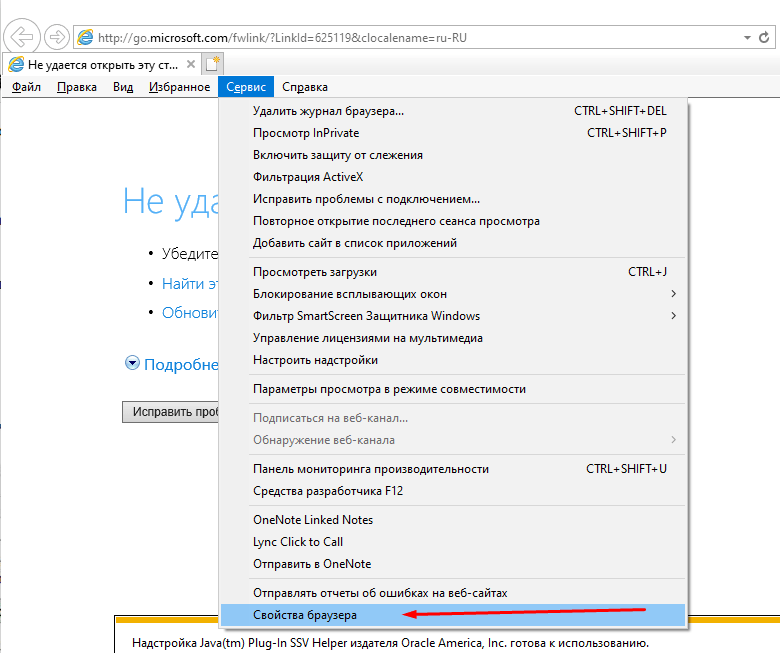

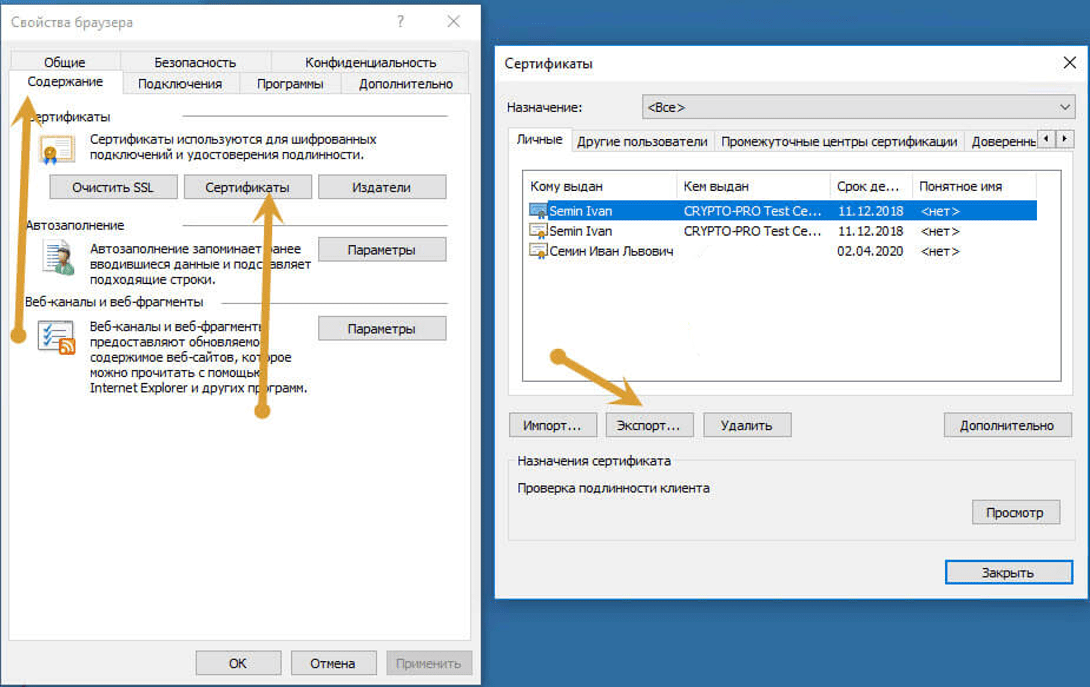

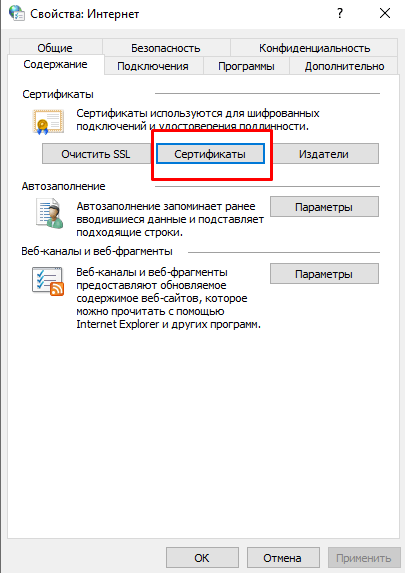

Через Internet Explorer

Браузер интегрирован в ОС Виндовс 10, включает набор инструментов, позволяющих искать и просматривать информацию в виртуальной сети. Если веб-проводник отсутствует в «десятке», его легко можно скачать с официального источника.

С помощью браузера можно найти ЭЦП, следуя инструкции:

- Запустить Интернет Эксплорер.

- Выбрать «Свойства браузера».

- Тапнуть по разделу «Содержание».

- Нажать на подраздел «Сертификаты».

В результате откроется содержимое с полным списком искомых файлов. В веб-сервисе существует возможность их добавления. Юзеру стоит помнить, что корневые ЭЦП удостоверяющих центров деактивировать запрещено.

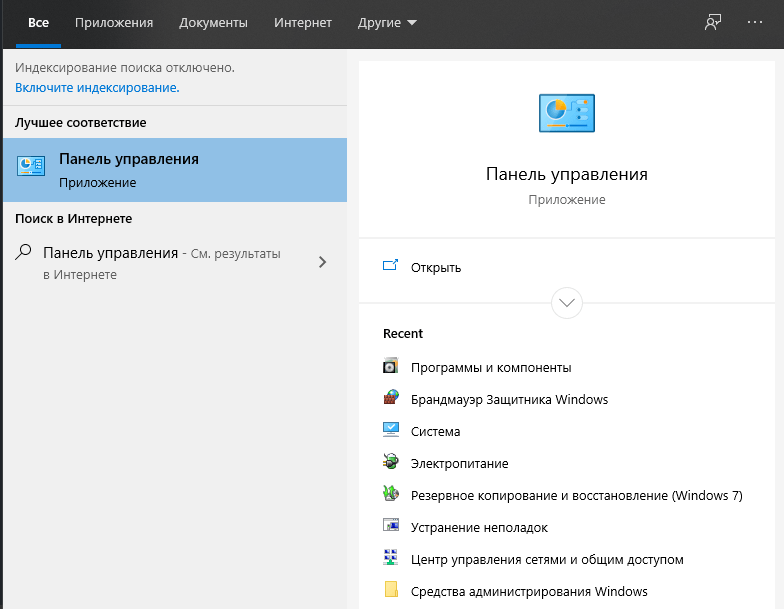

Аналогичный способ поиска документов выполняется через Центр управления сетями или общим доступом:

- Открыть Панель управления.

- Войти в «Свойства браузера».

- Зайти в меню «Содержание» и «Сертификаты».

Преимущество метода заключается в том, что посмотреть список ЭЦП можно без администраторских прав. Для обычных людей доступен только просмотр, вносить изменения запрещено.

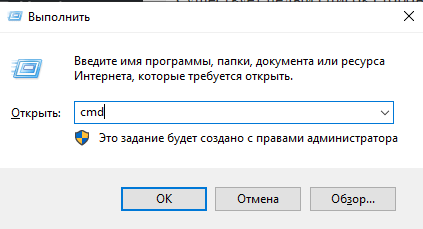

Через контроль управления

Представляет собой один из важнейших компонентов ОС Виндовс 10. С помощью встроенного средства осуществляется управление, запуск, настройка большинства системных функций. Также можно найти, где лежат сертифицированные файлы ЭЦП для их редактирования.

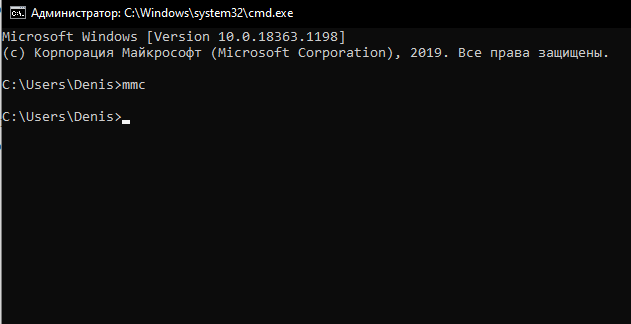

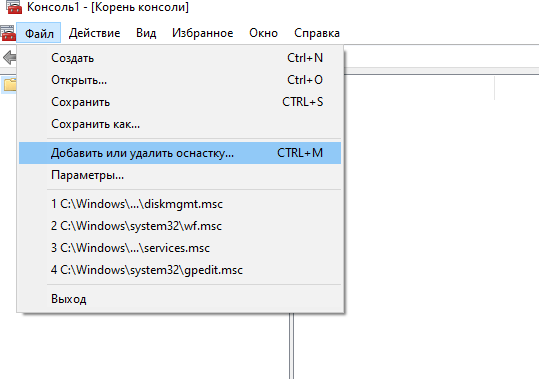

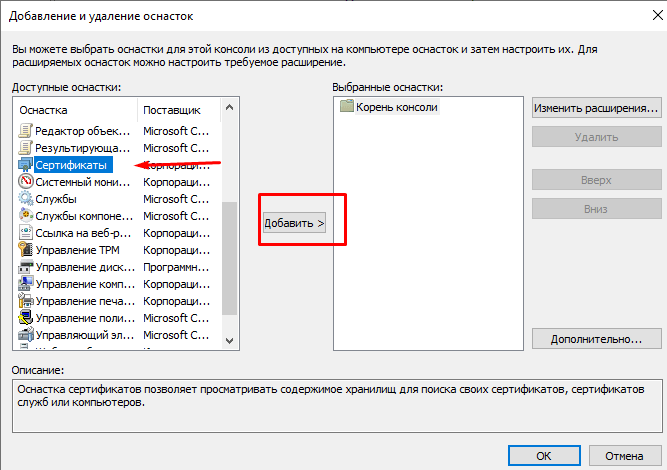

- Нажать: «Win + R».

- Ввести в строку запроса: cmd. Нажать «Enter».

- после этого перейти по команде mmc в терминал;

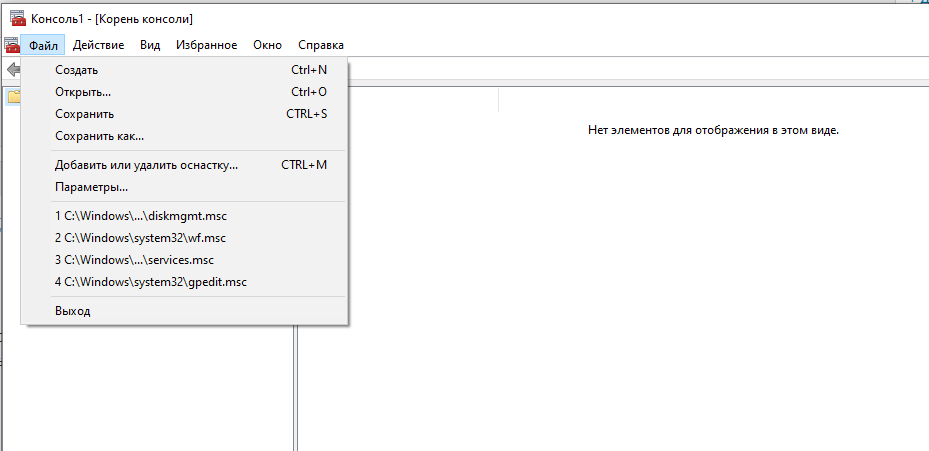

- Щелкнуть по вкладке «Файл».

- В открывшемся списке тапнуть «Добавить изолированную оснастку».

- Нажать на раздел «Сертификаты».

Все действия пользователь может выполнять только с правами Администратора. Такой вариант подходит не каждому человеку, так как некоторые запросы вводятся через Командную строку. Сервисом обычно пользуются системные администраторы или люди, хорошо разбирающиеся в теме.

Существует целый список сторонних ресурсов, позволяющих управлять сертификатами, инсталлированными в ОС Виндовс 10. Но пользоваться такими утилитами не рекомендуется, так как нет гарантии, что в них присутствует команда отправки сертификата на внешний сервер. Надежное сертифицированное приложение – это «КриптоПро», которое дает гарантию защиты от несанкционированного доступа посторонних лиц к ЭЦП.

Также в последних версиях Винды зашифрованные файлы просматривают, перейдя по пути: C:UsersПОЛЬЗОВАТЕЛЬAppDataRoamingMicrosoftSystemCertificates. Словосочетание «Пользователь» меняется на название учетной записи. В результате откроется полный список засекреченных данных.

Сертификаты созданы для безопасной работы цифровой техники. Их достоверность гарантирована сертификационным центром. Управление ЭЦП требует определенных знаний, поэтому работу должен выполнять специалист или продвинутый пользователь.